Dijital dönüşümün yaygınlaşması, şahısların alışveriş yapma biçimini değiştirdi. E-ticaretin büyümesi, kredi kartlarının en yaygın ödeme yolu olarak kullanılmasına yol açtı. Fakat bu sürecin yanlış idaresi, şirket ve müşteri bilgilerinin bütünlüğünü ve güvenliğini tehlikeye atabiliyor. Nilson’un çeşitli raporlarına nazaran, 2022’de yapılan süreç hacmi 2021’e nazaran %7,5 artışla 624,860 milyar dolara ulaştı ve bu süreçlerin 2027’ye kadar 891 milyon dolardan fazla gelir getirmesi bekleniyor. Bütünleşik siber güvenlik alanında global bir başkan olan WatchGuard, öngörülen tehditlere karşı şirketlerin yeni PCI DSS güvenlik standardına nasıl adapte olabileceğine dair 6 ipucunu sıralıyor.

Çevrimiçi süreçlere yönelik binlerce tehdit bulunuyor. Nilson’un çeşitli raporlarına nazaran, 2022’de yapılan süreç hacmi 2021’e nazaran %7,5 artışla 624,860 milyar dolara ulaştı ve bu süreçlerin 2027’ye kadar 891 milyon dolardan fazla gelir getirmesi bekleniyor. Bu durum şirketler ismine, kart sahiplerinin ferdî ve bankacılık bilgilerini sistemlerde korumak için sıkı güvenlik tedbirleri almaları gerektiği manasına geliyor. Bu muhafazayı denetleyen ve geliştiren Ödeme Kartı Sanayisi Bilgi Güvenliği Standartları Kurulu (PCI DSS), inançlı ödemelerin yaygınlaşması emeliyle kredi ve banka kartı süreçlerini, bilgi hırsızlığı ve dolandırıcılığa karşı güvenlik standartlarını, ağ mimarisini, yazılım dizaynını ve başka kritik tedbirleri yöneten global bir ödeme güvenliği forumu olarak 2004’ten bu yana misyon alıyor.

Konsey, şu anda mevcut sistemleri 3.2.1 sürümünde olmasına karşın Mart 2022’de, kuruluşların Mart 2025’e kadar uyması gereken en son 4.0 sürümünü tanıttı. Bu geçiş devrinde, şirketlerin değişikliklere adapte olmaları ve yürürlüğe girdiklerinde düzenlemelere uymak için gereken güvenlik uygulamalarını ve tekliflerini hayata geçirmeleri kıymet taşıyor. Bütünleşik siber güvenlik alanında global bir başkan olan WatchGuard, sürüm 4.0’daki kıymetli değişiklikleri ve yeni güvenlik standardına ahenk sağlamak isteyen şirketler için 6 ipucunu paylaşıyor.

1. Özelleştirme ve uygulama esnekliği: Güncellenmiş versiyon, özelleştirilmiş uygulamaya müsaade vererek şirketlere ihtiyaçları karşılamada daha fazla esneklik sağlıyor. Şirketler, makul gereklilikleri karşılamadaki etkinliklerini gerekçelendirebildikleri sürece kendi denetimlerini tasarlayabiliyorlar. Mevcut kuralcı uygulama yahut yeni özelleştirilmiş uygulama ortasında seçim yapabiliyor ve telafi edici denetimleri kullanma seçeneğini ortadan kaldırabiliyorlar.

2. Çok faktörlü kimlik doğrulama (MFA): PCI DSS, uzaktan erişimin yanı sıra kart sahibi bilgi ortamına (CDE) yönetici erişimi için çok faktörlü kimlik doğrulamayı (MFA) zarurî kılıyor. MFA’nın aktifleştirilmesi, kimliklerin korunmasına ve hassas bilgileri işleyen sistemlere erişime yardımcı olan güçlü bir erişim denetimi katmanı sağlıyor.

3. Bilgi şifrelemeye daha fazla değer verilmesi: Yeni standart, data ihlali olaylarının sayısındaki artış ve yeni güvenlik açıkları nedeniyle depolanan kimlik doğrulama bilgilerinin şifrelenmesini gerektiriyor. Sürüm 3.2.1’de ise, şifreleme yalnızca bir tavsiye olarak sunuluyordu.

4. DESV’nin (Belirlenmiş Kuruluşlar Ek Doğrulaması) uzatılması: Önceki versiyonda, yalnızca güvenlik olayları yaşayan yahut Kurul tarafından belirlenen kriterleri karşılayan kuruluşlar ek gerekliliklere uymak zorundaydı. Sürüm 4.0’da bu gereklilikler, bilhassa kritik denetimlerin periyodik olarak gözden geçirilmesiyle ilgili olanlar olmak üzere, tüm kuruluşlar için geçerli hale geliyor.

5. Tehdit idaresi: Bu özellik, kart sahibi bilgilerinin güvenliğini etkileyen potansiyel risklerin tanımlanmasını ve yönetilmesini içeriyor. Hem ağın hem de kart sahibi datalarını depolayan ve ileten aygıtların daima tehdit izlemesi ve yama idaresi tedbirleri, devam eden bu riski ele almak için en âlâ uygulamaların bir kesimi olarak uygulanmalıdır. Uç nokta güvenlik tahlilleri, ödeme aygıtlarını ve bunlarla bağlı tüm hassas bilgileri korumak için hizmetler sunuyor.

6. Düzmece Erişim Noktası tespiti: Yeni standart, kart sahibi datalarının depolandığı yahut aktarıldığı tüm ağların bir kesimi olarak, bu ağın kendisi kablosuz temas içermese bile, uydurma erişim noktası tespitini gerektiriyor. Sürüm 3.2.1’de, geçersiz erişim noktası tespiti sadece kablosuz irtibat kullanımdayken gerekiyordu.

Kaynak: (BYZHA) Beyaz Haber Ajansı

Kaynak: (BYZHA) Beyaz Haber Ajansı

MAGAZİN

04 Nisan 2025SPOR

04 Nisan 2025SAĞLIK

04 Nisan 2025SAĞLIK

04 Nisan 2025EĞİTİM

04 Nisan 2025TEKNOLOJİ

04 Nisan 2025EKONOMİ

04 Nisan 2025 1

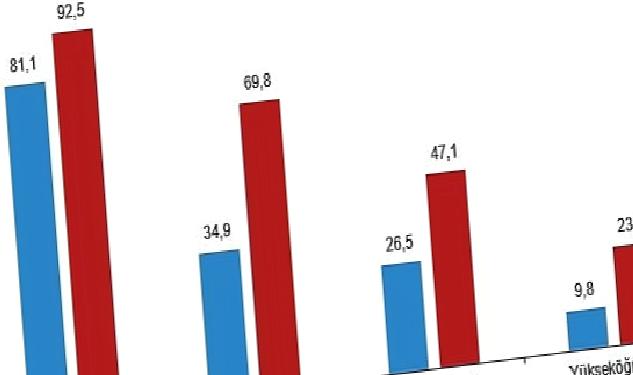

Ekonomik büyüme ve sürdürülebilir kalkınma için Kadın-Erkek istihdam oranı eşitlenmeli

42925 kez okundu

1

Ekonomik büyüme ve sürdürülebilir kalkınma için Kadın-Erkek istihdam oranı eşitlenmeli

42925 kez okundu

2

TÜGEM Başkanı Hakan Akdoğan açıkladı: dolardaki artış konut fiyatlarını artırabilir

1753 kez okundu

2

TÜGEM Başkanı Hakan Akdoğan açıkladı: dolardaki artış konut fiyatlarını artırabilir

1753 kez okundu

3

Mobilya ihracatçıları rekabetçiliğini korumak istiyor

1600 kez okundu

3

Mobilya ihracatçıları rekabetçiliğini korumak istiyor

1600 kez okundu

4

Ulusal Eğitim İstatistikleri, 2022

1578 kez okundu

4

Ulusal Eğitim İstatistikleri, 2022

1578 kez okundu

5

Rusya Nükleer Santrallerin İşletilmesi Araştırma Enstitüsü, Akkuyu NGS’ye Analitik Simülatör Gönderdi

1215 kez okundu

5

Rusya Nükleer Santrallerin İşletilmesi Araştırma Enstitüsü, Akkuyu NGS’ye Analitik Simülatör Gönderdi

1215 kez okundu

Veri politikasındaki amaçlarla sınırlı ve mevzuata uygun şekilde çerez konumlandırmaktayız. Detaylar için veri politikamızı inceleyebilirsiniz.